En febrero de 2025 una vulnerabilidad crítica en el sistema BeyondTrust Privileged Remote Access (PRA) abrió una brecha en una de las instituciones más sensibles del planeta, el Departamento del Tesoro de Estados Unidos. El fallo identificado como CVE-2024-12356 fue explotado activamente antes de que existiera un parche, lo que lo convirtió en un zero-day vulnerability, el escenario que más temen los equipos de ciberseguridad.

El incidente no afectó a un proveedor marginal, sino a un referente en soluciones de acceso privilegiado. Y esa es precisamente la lección, incluso los sistemas diseñados para proteger pueden transformarse en vectores de ataque.

En una época donde la confianza ciega en el software comercial se ha vuelto una dependencia peligrosa, este caso dejó en evidencia las grietas estructurales del ecosistema digital moderno.

¿Qué es una vulnerabilidad de día cero (Zero-Day)?

Una vulnerabilidad Zero-Day o de día cero es un fallo que en teoría es desconocido para el fabricante, una vulnerabilidad sin parche ni mitigación disponible en el momento que se detecta. El nombre que se le da refleja la urgencia, pues los desarrolladores tienen “cero días” para corregirla antes de que los atacantes la aprovechen.

En el caso de CVE-2024-12356, el fallo residía en cómo BeyondTrust (empresa de ciberseguridad que se enfoca en la gestión de accesos) procesaba solicitudes de clientes. Un atacante podía enviar una petición especialmente diseñada para ejecutar comandos del sistema operativo sin autenticación previa, lo que abría la puerta al control total del sistema afectado.

Según la base de datos del National Vulnerability Database (NVD), esta falla obtuvo un puntaje CVSS de 9.8/10, considerado “crítico”, con las siguientes métricas:

- Attack Vector (AV:N): explotable a través de red.

- Attack Complexity (AC:L): fácil de ejecutar, sin condiciones especiales.

- Privileges Required (PR:N): no se requieren credenciales.

En términos simples: Un atacante podía comprometer sistemas críticos desde Internet, sin contraseña y con mínima habilidad técnica.

Anatomía del incidente: cómo se vulneró el Tesoro

Fuentes cercanas al caso indican que los atacantes enviaron peticiones maliciosas a instancias del software BeyondTrust utilizadas para la gestión de identidades y accesos privilegiados dentro del Tesoro. El exploit permitió ejecutar comandos con permisos de sistema y mantener persistencia en la red interna.

La brecha fue contenida rápidamente, pero el incidente recordó al ataque SolarWinds de 2020, donde los atacantes manipularon actualizaciones legítimas de software empresarial. El paralelismo es claro: cuando un producto de seguridad se convierte en vector de ataque, la cadena de confianza colapsa.

Lecciones clave: el costo del código inseguro

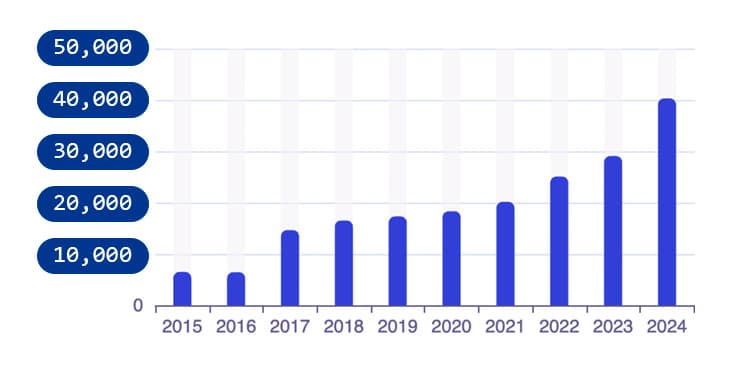

El caso BeyondTrust no fue un accidente aislado, sino el síntoma de una tendencia preocupante:

la velocidad de desarrollo supera a la seguridad.

El Sonatype Vulnerability Report 2024 reveló que 96 % de las aplicaciones empresariales contienen al menos un componente de código abierto vulnerable. Y aunque los programas de parcheo han mejorado, los zero-day siguen siendo imposibles de prevenir si el fabricante ni siquiera conoce el fallo.

Como señala el experto John Pescatore (SANS Institute), “los equipos de desarrollo no pueden probar su propio código con la misma objetividad que un atacante real”. Por ello, los equipos DevSecOps deben incorporar pentesters internos y externos desde las primeras etapas del desarrollo, reportando directamente a los responsables de seguridad, no al equipo de ingeniería.

Hacia un modelo Secure by Design

La CISA (Cybersecurity and Infrastructure Security Agency) ha impulsado la iniciativa Secure by Design, que propone integrar la seguridad desde la arquitectura del software y no como un añadido más de última hora. Esto se propone bajo los siguientes enfoques:

- La seguridad se prueba desde el desarrollo, no solo antes del lanzamiento.

- Los indicadores de éxito incluyen métricas de seguridad y no solo velocidad de entrega.

- Se priorizan auditorías continuas y pentests manuales, incluso en entornos críticos.

Sin embargo la adopción es baja. El Synopsys Software Security Report 2024 indica que solo el 28% de las empresas evalúan sistemáticamente el código de sus proveedores antes de integrarlo en sus sistemas.

CISA, KEV y la urgencia del parcheo proactivo

Tras el ataque, la CISA añadió la CVE-2024-12356 a su Catálogo de Vulnerabilidades Explotadas Conocidas (KEV), ordenando a las agencias federales aplicar mitigaciones inmediatas. La medida subraya una verdad fundamental. La velocidad del parcheo define la magnitud del daño.

Además, El informe de Ivanti 2024 confirmó que el 61% de las vulnerabilidades críticas explotadas ya contaban con parche disponible al momento del ataque. Lo que nos lleva a tener en cuenta que el problema no es la falta de correcciones, sino más bien la lentitud de las implementaciones.

Prevención: pasos esenciales para las organizaciones

- Monitoreo continuo (IDS/IPS y EDR): Implementar detección en tiempo real de anomalías y tráfico inusual.

- Pruebas de penetración regulares: No solo automatizadas. Los entornos críticos deben someterse a pentests manuales trimestrales por firmas independientes.

- Gestión del ciclo de vida del software: Catalogar dependencias, aplicar parches y auditar proveedores de manera continua.

- Segregación de entornos: Aislar entornos de desarrollo, prueba y producción para evitar escaladas laterales.

- KPI de seguridad ejecutiva: Medir vulnerabilidades no corregidas como métrica de desempeño a nivel directivo.

Conclusión: el código también puede traicionar

El ataque al Tesoro de EE. UU. no fue solo un recordatorio técnico, también fue una advertencia estratégica. La ciberseguridad no puede depender exclusivamente de proveedores o automatizaciones. Cuando el código que protege se vuelve el vector de ataque, la única defensa real es la anticipación.

El código inseguro, la presión por innovar y la falta de controles externos crean la tormenta perfecta. Hasta que la industria adopte de forma real el principio Secure by Design, los CVE críticos seguirán siendo el talón de Aquiles del software moderno.

Como resumió la CISA en su guía de 2025: “Cada línea de código debe escribirse con la expectativa de ser atacada.” En un mundo donde incluso los guardianes son vulnerables, la verdadera fortaleza está en asumir que el ataque ya comenzó.