WannaCry es uno de los peores ataques cibernéticos de esta era digital, con más de 200.000 víctimas en todo el mundo y miles de millones de dólares en daños, este se convirtió en uno de los ataques más notorios de la historia. Descubre todo lo que necesitas saber sobre este ransomware y cómo proteger su negocio de este tipo de amenaza.

WannaCry fue un despertar para muchas organizaciones que hasta ese momento habían subestimado la amenaza del ransomware. Con su capacidad para cifrar datos críticos y exigir un rescate económico, este causó estragos en hospitales, empresas y agencias gubernamentales, demostrando que ningún sector estaba a salvo de esta forma de extorsión digital.

Con esto, el virus no solo expuso las vulnerabilidades inherentes de muchos sistemas operativos desactualizados, sino que también subrayó la importancia de la ciberseguridad en un mundo cada vez más interconectado.

¿Qué es Wannacry?

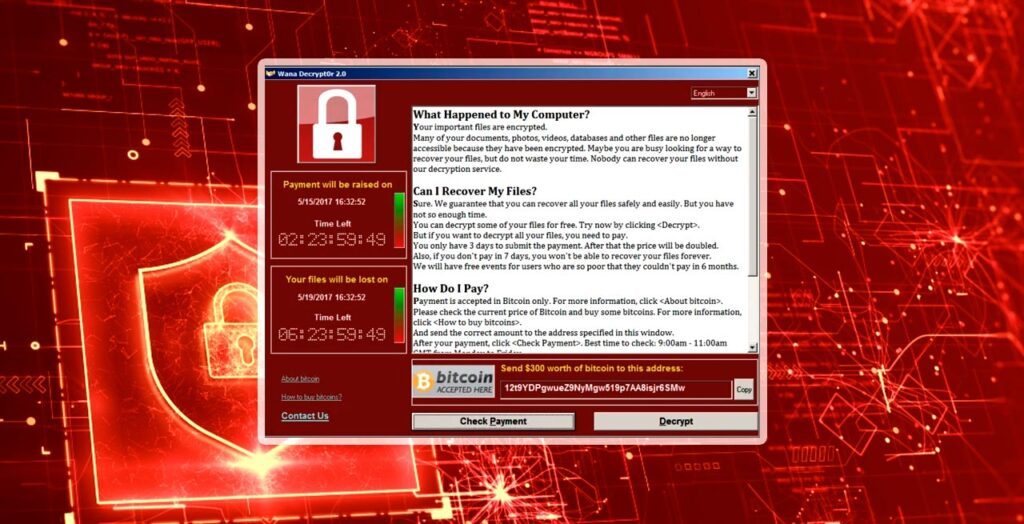

Implementado el 12 de mayo de 2017, WannaCry es un malware de ransomware cryptoworm dirigido a computadoras que operan con el sistema operativo Microsoft Windows. Este malware cifraba los datos de la computadora y reclamaba un rescate de 300 dólares que debían ser pagados por medio de Bitcoin.

El malware se basó en la explotación de una vulnerabilidad conocida en sistemas Windows antiguos, llamada EternalBlue. Esta vulnerabilidad fue descubierta por la NSA de los Estados Unidos, pero fue robada y expuesta por un grupo de hackers denominados Shadow Brokers unos meses antes el ataque.

En abril de 2017 el grupo de hackers filtró esta herramienta junto con otras, exponiendo la vulnerabilidad al público y preparando así el escenario para el ataque y Aunque EternalBlue fue parcheado y corrigiendo así la vulnerabilidad, muchas organizaciones no actualizaron sus PC lo que hizo que WannaCry fuera tan exitoso…

También conocido como WannaCrypt, WCry, Wana Decryptor 2.0, WanaCrypto 2.0 o Wanna Decrypto, Este malware sigue siendo uno de los peores ataques cibernéticos de la historia, con victimas en mas de 150 países y miles de millones de dólares en daños, según estimaciones de Europol.

¿Como Funciona WannaCry?

Una vez en la maquina el virus se ejecutaba verificando un dominio especifico. Si este se encontraba disponible, la actividad del virus cesaba, de lo contrario el ransomware encriptaba los datos de la maquina e intentaba explotar EternalBlue para propagarse a otras computadoras de la misma red.

Este dominio mencionado, conocido como “kill switch” era una medida de seguridad inesperada que podía detener el ataque, algo así como un interruptor de emergencia para el virus.

Una vez infectada, este escaneaba la red en busca de dispositivos que permitían el tráfico en los puertos TCP 135-139 o 445, lo que indicaba un sistema configurado para ejecutar el protocolo SMB (Server Message Block). El siguiente paso era iniciar una conexión SMBv1 con el dispositivo utilizando un desbordamiento de búfer para tomar el control del sistema e instalar el componente ransomware del ataque.

El proceso de cifrado de WannaCry utilizaba una combinación de algoritmos de cifrado AES y RSA para asegurar que los datos no pudieran ser accesibles sin la clave de descifrado. El ransomware cifraba una amplia gama de archivos, incluyendo documentos, imágenes y bases de datos, lo que provocaba una interrupción significativa en las operaciones de las organizaciones afectadas.

Una vez iniciado el ataque, el malware mostraba un mensaje informando al usuario que sus archivos habían sido encriptados, reclamando así el pago de $300, si este no era pagado la cantidad aumentaba a $600 y si esta no se pagaba los datos se perderían de forma definitiva.

El pago de la extorsión debía hacerse por medio de Bitcoin, por lo fueron establecidas tres direcciones codificadas. Las transacciones y saldos de billetera de Bitcoin siguen estando disponibles públicamente en el Blockchain, pero la identidad de sus propietarios nunca pudieron ser rastreadas.

El Impacto Global de WannaCry

El impacto de WannaCry fue global. El caso más sonado fue en el Reino Unido, donde el NHS, el sistema de salud más grande del mundo, resultó gravemente afectado. Con 70,000 dispositivos infectados, los hospitales y clínicas no podían acceder a registros médicos ni sistemas de gestión, lo que causó un caos y llevó a la cancelación de citas y cirugías urgentes.

Además, uno de los operadores de telecomunicaciones más grandes del mundo, Telefónica, fue una de las primeras organizaciones en reportar problemas causados por WannaCry. Otras grandes empresas como FedEx, Nissan, Hitachi o Renault se vieron gravemente afectadas, al igual que el Ministerio del Interior ruso, la policía de Andhra Pradesh en la India, o las universidades de China.

La escala del ciberataque sigue siendo inigualable hasta el día de hoy. Según las estimaciones de Kaspersky Lab, alrededor de 200.000 computadoras han sido infectadas en 150 países. Los países más afectados son Rusia, Ucrania, India y Taiwán.

Un Despertar para la Ciberseguridad

WannaCry también demostró la facilidad con la que un ataque cibernético podía atravesar fronteras y afectar a diversas industrias. Este ataque no solo causó pérdidas financieras significativas, sino que también expuso la falta de preparación de muchas organizaciones frente a las amenazas cibernéticas.

Al descubrir WannaCry, la NSA no informó directamente la vulnerabilidad a Microsoft. En cambio, la agencia estadounidense decidió usar la vulnerabilidad para crear explotación para su propio trabajo ofensivo (Exploit EternalBlue). Esta decisión fue fuertemente criticada por los medios de comunicación y por el mundo de la ciberseguridad.

Frente a las muchas críticas sobre la falta de comunicación, el 17 de mayo de 2017, los legisladores estadounidenses presentaron la Ley PATCH. El objetivo era lograr un equilibrio entre “la necesidad de revelar vulnerabilidades y otros intereses de seguridad nacional al tiempo que aumentaba la transparencia y la rendición de cuentas al público en general“.

¿Cómo se Frenó el Virus WannaCry?

El freno al ataque vino de la mano de Marcus Hutchins, un investigador de seguridad británico. Hutchins, también conocido como MalwareTech, descubrió accidentalmente el interruptor o “kill switch” en el código del ransomware. Mientras analizaba el malware notó que WannaCry intentaba conectarse a un dominio específico no registrado. Así que Hutchins decidió registrar el dominio especifico, poniendo así fin a propagación del virus.

Este descubrimiento accidental mostró la importancia de la colaboración en la comunidad de ciberseguridad y cómo acciones individuales pueden tener un impacto global. Sin embargo, a pesar de la activación del “kill switch”, variantes de WannaCry sin este interruptor comenzaron a surgir poco después, destacando la necesidad de estar siempre preparados y actualizar continuamente nuestras defensas cibernéticas.

¿Quién causó el ataque de WannaCry ?

Un análisis lingüístico de las notas de rescate sugiere que los autores del ataque hablaban chino e inglés con fluidez, dado que las versiones de notas en estos idiomas fueron escritas por humanos, mientras que las versiones en otros idiomas parecían traducirse automáticamente.

Según el Centro de Análisis del Comportamiento Cibernético del FBI, la computadora que creó los archivos ransomware tenía instaladas las fuentes de lenguaje Hangul, ya que contiene la etiqueta Rich Text Format \fcharset129. Los metadatos en los archivos de idioma también sugieren que las computadoras se configuraron en la zona horaria UTC+09:00 utilizada en Corea.

Además, investigadores de Google, Microsoft, Kaspersky Lab y Symantec han descubierto similitudes entre el código de Wannacry y un malware utilizado por el grupo lázaro norcoreano involucrado en el ciberataque de Sony Pictures 2014.

Finalmente, el 18 de diciembre de 2017 el gobierno de Estados Unidos acusó oficialmente a Corea del Norte de estar detrás de él el ciberataque WannaCry. A esta acusación también se unieron Canadá, Nueva Zelanda, Australia, el Reino Unido y Japón. Sin embargo, Corea del Norte siempre ha negado estar detrás del ataque.

¿WannaCry sigue vigente?

WannaCry todavía existe y continúa propagándose e infectando computadoras que no han sido parcheadas contra él EternalBlue. Aunque el parche ha estado disponible de forma gratuita durante años, muchas compañías olvidan el proceso de actualizar sus máquinas. Esto puede estar relacionado con la falta de recursos o la planificación o simplemente el temor de que la actualización interrumpa el funcionamiento del sistema. Esta es la razón por la cual las infecciones de WannaCry todavía ocurren hoy, cuando podrían prevenirse muy fácilmente.

Del mismo modo, según un informe de mayo de 2019, dos años después del despliegue del parche EternalBlue, el 40% de las organizaciones de salud y el 60% de los fabricantes se habían sometido al menos un ataque de WannaCry durante los seis meses anteriores.

Con la pandemia de COVID-19, los centros de salud se han convertido en objetivos muy atractivos para las pandillas de hackers. Por lo que una nueva ola de ataques de WannaCry tuvo lugar a principios de 2020, y Check Point Research revela que el número de organizaciones afectadas por este malware tiene aumentó un 53% en 2021.

Lecciones Aprendidas de WannaCry

Una de las principales lecciones de WannaCry es la importancia de mantener los sistemas operativos y software actualizados. Microsoft había lanzado parches para la vulnerabilidad meses antes del ataque, pero muchos sistemas no habían sido actualizados, lo que permitió la rápida propagación del ransomware.

Las organizaciones deben implementar políticas de actualización regular y parches de seguridad, así como realizar auditorías de seguridad periódicas. La educación y formación en ciberseguridad también son cruciales para asegurarse de que todos los empleados puedan reconocer y evitar amenazas potenciales.

Medidas de Protección Recomendadas:

- Mantener Software y Sistemas Actualizados: Instala las actualizaciones y parches de seguridad tan pronto como estén disponibles.

- Implementar Soluciones de Seguridad: Utiliza software antivirus y anti-malware de confianza que pueda detectar y bloquear amenazas.

- Realizar Copias de Seguridad Regulares: Asegúrate de tener backups frecuentes y almacenarlos de manera segura, fuera del sitio principal.

- Deshabilitar Servicios Innecesarios: Cierra los puertos y desactiva servicios que no sean esenciales, como el protocolo SMB.

- Educar a los Empleados: Proporciona formación regular en ciberseguridad para que los empleados puedan reconocer y evitar posibles ataques de ransomware.

- Utilizar Autenticación Multifactor (MFA): Implementa MFA para agregar una capa adicional de seguridad a los sistemas de acceso.

- Crear un Plan de Respuesta a Incidentes: Desarrolla y prueba un plan para responder rápidamente a un ataque de ransomware, minimizando el daño.

Estas medidas ayudan a fortalecer la seguridad y a prepararse mejor para posibles amenazas futuras.

Preparándonos para Enfrentar Nuevos Ataques de Ransomware

El ataque de WannaCry fue un recordatorio severo de la vulnerabilidad de nuestra infraestructura digital y de la necesidad de estar siempre preparados para enfrentar nuevas amenazas.

Implementar prácticas sólidas de seguridad, educar a colaboradores, mantener sistemas actualizados y realizar copias de seguridad regularmente son medidas esenciales para protegerse contra futuros ataques de ransomware. Solo a través de una preparación y vigilancia constantes podemos mitigar el impacto de estas amenazas y asegurar la integridad de nuestros datos y sistemas.